Calculadoras online, conversores, herramientas para desarrolladores, y mas.

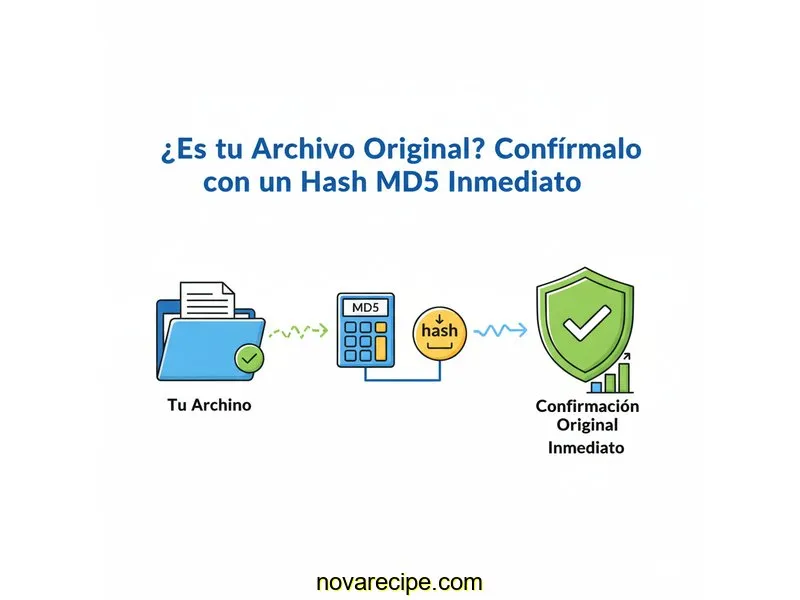

¿Alguna vez has descargado un programa importante y te has preguntado si el archivo es seguro o si se corrompió durante la descarga? Esta duda, que parece pequeña, es crucial en el mundo digital. Un solo byte alterado puede hacer que un software no funcione o, peor aún, que contenga código malicioso.

Aquí es donde entra en juego un Generador de Hash MD5. En términos sencillos, esta herramienta toma cualquier texto o archivo y lo convierte en una cadena de 32 caracteres alfanuméricos, una especie de "huella digital" única. Si el contenido original cambia, aunque sea mínimamente, la huella digital cambia por completo.

Esta herramienta es un aliado indispensable para desarrolladores de software, administradores de sistemas, analistas de seguridad y cualquier usuario meticuloso que necesite verificar la integridad de la información. Su propósito es simple pero poderoso: confirmar que lo que tienes es exactamente lo que deberías tener, sin alteraciones.

Nuestra herramienta está diseñada para ser increíblemente intuitiva y rápida. No necesitas conocimientos técnicos previos para obtener la huella digital de tus datos. El proceso es directo y te proporciona resultados al instante.

Para empezar a garantizar la autenticidad de tu información ahora mismo, visita nuestra Generador de Hash MD5 y sigue estas sencillas instrucciones.

Aunque suene técnico, el uso de hashes MD5 tiene aplicaciones muy concretas y valiosas en diversas profesiones y situaciones cotidianas. A continuación, exploramos algunos escenarios donde esta herramienta se vuelve fundamental.

Imagina a Javier, un desarrollador de software que acaba de lanzar la nueva versión de su aplicación. Sube el archivo de instalación a su sitio web para que los usuarios lo descarguen. Para garantizar que nadie manipule el archivo y le inserte un virus, Javier calcula el hash MD5 del instalador original y publica esa "huella digital" junto al enlace de descarga. Cuando un usuario descarga el programa, puede usar un generador de hash para verificar que el MD5 de su archivo coincide con el publicado por Javier, confirmando así su autenticidad.

Elena es una científica que ha recopilado un conjunto de datos masivo para su investigación. Necesita compartir este dataset, comprimido en un archivo ZIP de varios gigabytes, con colegas de otra universidad. La transferencia de archivos tan grandes puede fallar o corromperse. Antes de enviar el enlace de descarga, Elena calcula el hash MD5 del archivo ZIP. Sus colegas, al recibirlo, hacen lo mismo. Si los hashes coinciden, tienen la certeza matemática de que el dataset está completo y sin errores de transmisión.

Marcos quiere probar un nuevo software de código abierto. Visita el sitio web oficial del proyecto y ve que, junto al botón de descarga, se proporciona un hash MD5. Tras descargar el archivo, Marcos no lo ejecuta de inmediato. Primero, utiliza una herramienta online para generar el hash de su archivo descargado. Compara el resultado con el que aparece en la web. Al ver que son idénticos, se siente seguro de que tiene la versión legítima y no una copia modificada por terceros que podría dañar su ordenador.

Utilizar un generador de MD5 es fácil, pero entender sus matices te permitirá usarlo de forma más eficaz y segura. Aquí te dejamos algunos consejos profesionales y errores comunes que debes evitar para sacarle el máximo partido.

El MD5 es excelente para verificar la integridad de un archivo (asegurar que no ha cambiado), pero ya no se considera seguro para fines criptográficos como el almacenamiento de contraseñas. El algoritmo ha demostrado ser vulnerable a "colisiones", donde dos entradas diferentes pueden generar el mismo hash. Para seguridad, utiliza algoritmos más robustos como SHA-256 o bcrypt.

Es fundamental comprender que el algoritmo MD5 es extremadamente sensible. Añadir o quitar un solo espacio, cambiar una mayúscula por una minúscula o un simple punto alterará drásticamente el hash resultante. Esto es precisamente lo que lo hace tan útil para detectar modificaciones, por pequeñas que sean.

Un error frecuente al comparar hashes es seleccionar accidentalmente espacios en blanco al principio o al final de la cadena de texto. Cuando pegues un hash para compararlo, asegúrate de que no haya caracteres invisibles. Un hash MD5 siempre tiene exactamente 32 caracteres hexadecimales. Si el tuyo tiene más o menos, algo salió mal en el copiado.

Existen varias formas de calcular un hash MD5, desde herramientas online como la nuestra hasta comandos en la terminal del sistema operativo. Ambas opciones tienen sus ventajas, pero para la mayoría de los usuarios, una herramienta web ofrece una experiencia superior. Aquí comparamos ambos métodos.

A continuación, respondemos algunas de las dudas más comunes que surgen al trabajar con el algoritmo MD5 y nuestra herramienta.

No, el MD5 es una función hash de un solo sentido (one-way). Esto significa que, a partir de un hash, es computacionalmente inviable reconstruir el texto original que lo generó. Su diseño se enfoca en la verificación, no en el cifrado y descifrado.

Esta es la característica principal de los buenos algoritmos de hash, conocida como "efecto avalancha". Un cambio mínimo en la entrada provoca un cambio masivo y aparentemente aleatorio en la salida. Esto garantiza que incluso las modificaciones más sutiles en un archivo sean detectadas de inmediato.

Rotundamente no. Hace años se descubrieron vulnerabilidades críticas en el algoritmo MD5, incluyendo las colisiones. Esto permite que atacantes puedan crear contraseñas diferentes que produzcan el mismo hash. Para el almacenamiento seguro de contraseñas, se deben utilizar algoritmos modernos y diseñados para ello, como Argon2, scrypt o bcrypt.

Sí. Nuestra herramienta procesa la entrada a nivel de bytes, por lo que funciona perfectamente con cualquier codificación de caracteres, incluyendo tildes, símbolos, emojis y alfabetos no latinos. El resultado siempre será una cadena de 32 caracteres hexadecimales (0-9, a-f).

Si encuentras útil nuestro Generador de Hash MD5, es probable que otras de nuestras herramientas también te ayuden a simplificar tus tareas diarias. Te invitamos a explorar estos recursos complementarios: